Краткий ответ уже дал Алексей: да, код уязвим.

Более подробно.

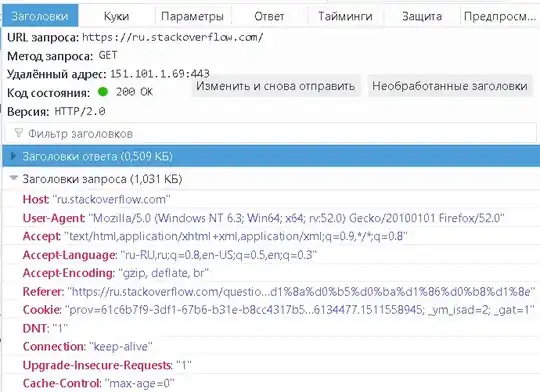

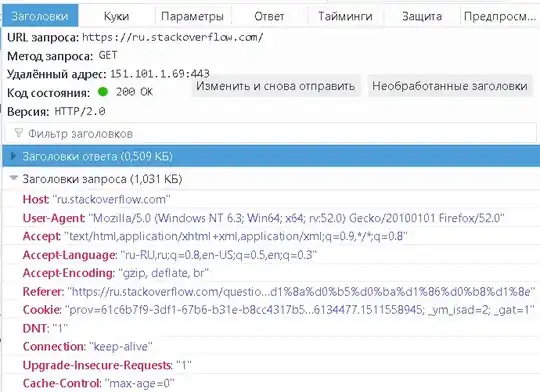

У вас три вектора атаки. Вы берёте две переменные из массива входных параметров - из $_COOKIE и из $_POST, эти данные передаются с клиентской стороны браузером.

Но ведь никто не запрещает сделать вам запрос не из браузера, а, скажем из curl, верно? Выставить любые значения в куки и пост, попробовать провести иньекцию.

Без знания вашего кода это будет слепая sql-инъекция, но разницы особой нет: существует масса средств, которые это делают автоматизированно. Мне например, приходится ежеквартально проходить аудит десятка сайтов и я постоянно получаю как PoC, так и конкретные примеры.

Образцы Sql-иньъекций можно посмотреть даже в википедии: закрыть кавычку, написать свой код, закрыть обратно кавычку.

Поэтому никогда не пишите такой код, как вы привели: обязательно используйте плейсхолдеры!

PS Старая статья 2012 года, не потерявшая актуальности: Защита от SQL-инъекций в PHP и MySQL